오답노트

SAA 시험을 준비하며 틀린 문제나 기억해야 하는 부분을 정리한다.

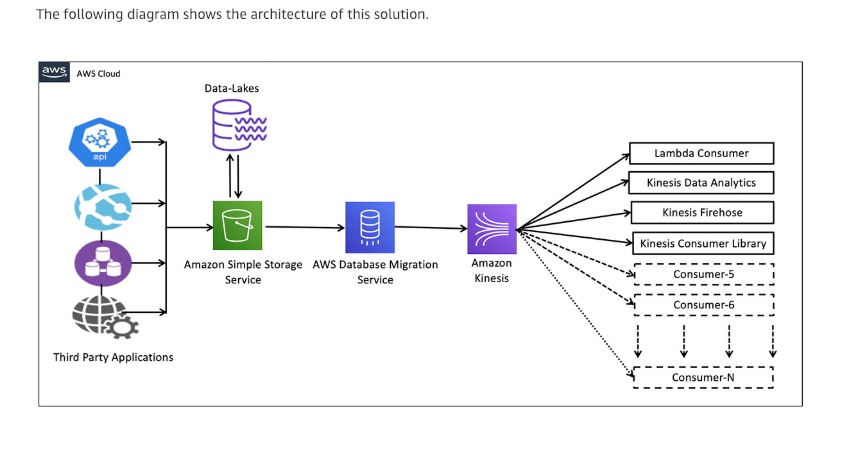

Kinesis

Kinesis Data Streams(KDS) vs Amazon SQS

- Kinesis Data Streams

- 주어진 키에 대한 모든 레코드가 동일한 레코드 프로세서로 라우팅되는 경우.

- 레코드의 순서는 유지한 채로 처리/보관 호스트로 전송하려는 경우.

- (중요) 여러개의 애플리케이션이 동일한 스트림의 데이터를 동시에 독립적으로 소비하기를 원하는 경우.

- 최대 365일간의 데이터를 저장하므로, 몇 시간 후 동일한 순서대로 레코드를 사용하려는 경우

- Amazon SQS

- 구성된 제한 시간 초과 후 확인된 메시지를 삭제하고 실패한 메시지를 다시 전송하려는 경우.

- 작업 대기열이 있으며 개별 작업에 지연 시간을 지정하려는 경우.

- 읽기 작업 시 동시성/처리량이 동적으로 증가되기를 원하는 경우. Kinesis Data Streams의 경우 샤드의 수를 늘려서 해결해야 하기 때문에 샤드를 프로비저닝해야 함.

- 실시간 분석과 재시도 매커니즘이 나온다면 Kinesis Data Streams를 선택한다.

Kinesis Data Firehose

- Kinesis Data Firehose는 DynamoDB 테이블에 직접 데이터를 넣을 수 없다.

Kinesis Data Analytics

- Kinesis Data Streams, Kinesis Data Firehose이외의 소스에서 데이터를 직접 수집할 수 없다.

Kinesis Data Streams

- 출력되는 결과물을 직접 S3에 저장할 수 없다.

- 데이터를 S3에 안정적으로 덤프하기 위해 중개 Lambda Function을 통해 미리 만들어진 통합을 제공하지 않는다.

- Kinesis Data Stream이 Firehose 전송 스트림의 소스로 구성되면 Firehose의 PutRecord 및 PutRecordBatch 작업이 비활성화되고 Kinesis 에이전트는 Firehose 전송 스트림에 직접 쓸 수 없다.

대신, Kinesis Data Streams PutRecord 및 PutRecords 작업을 통해 Kinesis Data Streams에 데이터를 추가해야 한다. - 데이터 양이 늘어나는 경우 샤드의 수를 수동으로 프로비저닝해야 한다. 즉, 완전 자동화된 스케일링을 지원하지 않는다.

- 청구 애플리케이션보다 몇 시간 뒤에서 실행되는 청구 애플리케이션과 감사 애플리케이션이 있다.

KDS는 최대 365일 동안 데이터를 저장하므로 결제 애플리케이션보다 최대 7일 뒤에 감사 애플리케이션을 쉽게 실행할 수 있다. - Kinesis에 많은 RPS(초당 레코드)를 전송해야 하는 경우 단순히 루프에서 기본 PutRecord API 작업을 호출하는 것만으로는 충분하지 않다.

오버헤드를 줄이고 처리량을 늘리기 위해 애플리케이션은 기록을 일괄 처리하고 병렬 HTTP 요청을 구현해야 한다.

Amazon S3 One Zone-Infrequent Access(S3 One Zone-IA)

- S3 Standard 또는 S3 Standard의 가용성과 회복성이 필요하지 않은 고객에게 적합.

- S3 Standard에서 S3 One Zone-IA 또는 S3 Standard-IA로 이전하기 전 최소 저장 기간은 30일이다.

GuardDuty

- AWS 계정, 워크로드, Amazon S3에 저장된 데이터를 연속적으로 모니터링하고 보호할 수 있는 위협 탐지 기능을 제공.

- (중요) GuardDuty가 데이터를 가져오는 소스는 아래와 같다.

- AWS CloudTrail 이벤트

- Amazon VPC Flow Logs

- DNS Logs

Placement Group(배치 그룹)

- 모든 인스턴스를 기본 하드웨어에 걸쳐 분산시키는 방식으로 인스턴스를 배치할 때 사용.

- 배치 그룹을 이용하여, 워크로드 수요를 충족하기 위해 상호의존적인 인스턴스 그룹의 배치에 영향을 미칠 수 있음.

- 아래와 같은 배치 전략이 있음

- 클러스터 배치 그룹

- 파티션 배치 그룹

- 스프레드 배치 그룹

- 스프레드 배치 그룹은 구분되는 랙에 배치된 인스턴스 그룹으로서, 각각의 랙에는 고유한 네트워크 및 전원이 있다.

- 다른 것과 구분하여 보관해야 할 핵심적인 적은 수의 인스턴스가 있는 애플리케이션에 적합.

- 인스턴스들이 같은 랙을 공유할 때 발생할 수 있는 동시적 고장의 위험이 감소.

- 그룹 및 가용 영역(AZ)당 최대 7개의 인스턴스를 가질 수 있다.

- 동일한 리전에 있는 다수의 가용 영역에 분산될 수 있다.

- 클러스터 배치 그룹(HPC) 은 하나의 가용 영역 안에서 인스턴스들이 논리적으로 그룹화하는 것이다.

- 클러스터 배치 그룹은 동일한 리전에서 유사한 VPC들 간에 걸쳐 있을 수 있다.

- 동일한 클러스터 배치 그룹에 있는 인스턴스들은 TCP/IP 트래픽에 대해 최대 10Gbps의 높은 플로우당 처리 속도 한도를 누리고 네트워크의 동일한 높은 이분 대역폭에 배치된다.

- 파티션 배치 그룹(Hadoop 등) 은 인스턴스를 논리 파티션에 걸쳐 분산시켜 하나의 파티션 안의 인스턴스 그룹들이 다른 파티션에 있는 인스턴스 그룹들과 기본 하드웨어를 공유하지 않게 된다.

- 이러한 전략은 흔히 Hadoop, Cassandra, Kafka 같은 대규모 분산 및 복제 워크로드에 의해 사용된다.

Storage

Elastic Block Storage(EBS)

- 인스턴스를 실행할 때 인스턴스를 부팅하는 데 사용되는 이미지가 루트 장치 볼륨에 포함되어 있다.

- Amazon EC2 인스턴스 스토어가 지원하는 AMI 또는 Amazon EBS가 지원하는 AMI 중 선택할 수 있다.

- 기본적으로, Amazon EBS가 지원하는 AMI의 루트 볼륨은 인스턴스가 종료되면 삭제된다. 루트 EBS 볼륨 이외의 볼륨은 가용성이 유지된다.

- 볼륨에서 생성된 모든 스냅샷은 암호화된다.

- 볼륨 내부의 유휴 데이터는 암호화된다.

- 볼륨과 인스턴스 간에 이동하는 데이터는 암호화된다.

- EFS의 경우 사용한 만큼 비용을 지불하는 것에 비해, EBS는 프로비저닝된 용량만큼 비용을 지불해야 한다.

- gp2 유형의 경우 io1보다 비용 효율적이며 필요할 때, 성능 버스트를 허용한다.

- io1를 사용할 때, IOPS를 줄이면 필요한 성능 버스트를 방해할 수 있다.

- EBS는 가용 지역 수준에서 잠겨있다.

- 프로비저닝된 IOPS SSD EBS 볼륨은 다중 인스턴스 연결을 지원한다.

- 범용 SSD 기반 EBS 볼륨은 다중 인스턴스 연결을 지원하지 않는다.

Booting Volume

- 콜드 HDD(sc1), 처리량 최적화 HDD(st1)은 부팅 볼륨으로 사용할 수 없다.

Storage Gateway

- 사용자 또는 팀 파일 공유 및 파일 기반 애플리케이션 마이그레이션의 경우 "Amazon FSx File Gateway"는 "Amazon FSx for Windows File Server"의 완전 관리형 파일 공유에 대한 짧은 지연 시간의 온프레미스 액세스를 제공한다.

- AWS에 배포된 애플리케이션의 경우 AWS의 Amazon FSx에서 직접 파일 공유에 액세스할 수 있다.

- "Amazon Storage Gateway"의 파일 게이트웨이는 기본 Windows 워크로드에 대한 파일 공유를 지원하지 않는다.

- 온프레미스 애플리케이션과 S3 객체 스토리지에 대한 파일 프로토콜 액세스를 제공한다.

하지만 EFS 및 Amazon Windows FSx에 대한 마이그레이션은 지원하지 않는다.

Amazon FSx for Windows File Server

- SMB 프로토콜을 통해 액세스할 수 있는 완전 관리형, 안정성 및 확장성이 뛰어난 파일 스토리지를 제공한다.

- Storage Gateway는 온프레미스와 AWS 스토리지 인프라 간의 원활한 통합을 제공하지만, 여러 애플리케이션에서 병렬로 접근할 수 있는 공유 저장 공간으로 사용하기에는 적합하지 않다.

Amazon Cognito

- 사용자 풀(인증 용도로 사용): 내장된 사용자 관리를 제공하거나, 제 3자 외부 자격 증명 제공자와 통합되어 인증 서비스를 구성할 수 있다.

- 자격 증명 풀(인가 용도로 사용): AWS 서비스에 대한 액세스 권한을 사용자에게 부여하기 위해 사용된다.

EC2 Instance

- 공유 및 전용 테넌시

- 전용 테넌시(기본값): 물리적인 서버 위에 가상머신(EC2 인스턴스)을 띄우는 형태이며 이 때 여러 사용자가 공용 가상머신에 접근하게 된다.

- 전용 인스턴스(Dedicated Instance): 단일 고객 전용인 하드웨어의 VPC에서 실행되는 EC2 인스턴스다.

다른 AWS 계정에 속하는 인스턴스로부터 호스트 하드웨어 수준에서 물리적으로 분리되어 있다.

(중요) 전용 인스턴스는 기존 서버와 연계된 소프트웨어 라이선스에 사용할 수 없다. - 전용 호스트(Dedicated Host): 인스턴스를 사용자 전용 물리 서버에서 실행할 수 있다. 인스턴스가 물리 서버에 어떻게 배치되어 있는지 눈으로 확인하고 통제할 수 있다.

(중요) Windows Server 같은 서버에 연계된 기존 소프트웨어 라이선스를 사용하고 기업의 규정 준수 및 규제 요건을 충족할 수 있다. - (중요) "전용 호스트" vs "전용 인스턴스"는 둘 다 물리적으로 분리된다. 라이선스 관련 질문이 나온다면 "전용 호스트"를 선택한다. 비용 관련 질문이 나온다면 "전용 인스턴스"를 선택한다.

- 인스턴스의 테넌시를 호스트에서 전용으로 변경할 수 있다.

- 인스턴스의 테넌시를 전용에서 호스트로 변경할 수 있다. 두개를 제외하고는 변경할 수 없다.

- "EC2 인스턴스 사용자 데이터"의 경우 기본적으로 루트 사용자 권한으로 실행된다.

- "EC2 인스턴스 사용자 데이터"는 기본적으로 인스턴스를 처음 시작할 때의 부팅 주기 동안만 실행된다.

- 시작 구성(Launch Configuration)은 오토 스케일링 그룹이 EC2 인스턴스를 실행하는 데 사용하는 인스턴스 구성 템플릿이다.

- 시작 구성을 생성할 때는 인스턴스에 관한 정보를 명시한다.

- (중요) 시작 구성은 생성되면 수정할 수 없다.

- 시작 템플릿과 시작 구성은 유사한 부분이 많다.

- 시작 템플릿을 정의하면 다수의 템플릿 버전을 가질 수 있다.

- (중요) 온디맨드 인스턴스와 스팟 인스턴스를 사용하여 다수의 인스턴스 타입에 걸쳐 용량을 프로비저닝하기 위해 시작 구성을 사용할 수 없다.

- 최대 절전 모드는 운영 체제에 최대 절전 모드(디스크 일시 중지)를 수행하라는 신호를 보낸다.

- 인스턴스 메모리(RAM)의 콘텐츠를 EBS 루트 볼륨에 저장한다. AWS는 인스턴스의 EBS 루트 볼륨과 연결된 모든 EBS 데이터 볼륨을 유지할 때 사용한다.

- 인스턴스를 시작할 때, EBS 루트 볼륨이 이전 상태로 복원된다, RAM의 내용이 다시 로드된다, 이전에 인스턴스에서 실행 중이던 프로세스가 재개된다, 이전에 연결된 볼륨이 다시 연결되고 인스턴스는 해당 인스턴스 ID를 유지한다.

- 인스턴스에 접속하여 메타데이터를 조회할 때,

http://169.254.169.254/latest/meta-data를 입력하면 된다. - 인스턴스에 접속하여 유저데이터를 조회할 때,

http://169.254.169.254/latest/user-data를 입력하면 된다. - Bastion 호스트를 고가용성으로 유지하기 위해서는 NLB를 사용해야 한다. 22번 포트를 사용하기 때문에 HTTP 기반의 로드밸런싱을 구현하는 ALB는 사용할 수 없다.

EC2 Fleet

- 여러 EC2 인스턴스 유형과 가용 영역 간에, 그리고 온디멘드 구매 모델, EC2 예약 인스턴스 구매 모델 및 EC2 Spot 구매 모델에 걸쳐 EC2 용량을 간편하게 프로비저닝할 수 있는 새로운 기능이다.

- 단일 API 호출을 통해 다양한 EC2 인스턴스 유형과 구매 모델에 걸쳐 용량을 프로비저닝하여 원하는 수준의 확장성, 성능 및 비용을 실현할 수 있다.

- 타겟 용량, 적합한 EC2 인스턴스 유형, 온디멘드/RI/Spot 구매 모델을 사용하여 채울 플릿의 용량을 정의하는 EC2 플릿 사양을 만들 수 있다.

- EC2 플릿에서 각 인스턴스의 코어 수와 메모리 용량을 고려해야 할지, 아니면 모든 인스턴스를 똑같이 확장해야 할지를 지정할 수도 있다.

이렇게 지정하는 경우, EC2 플릿이 이러한 기본 설정에 따라 목표 용량을 가장 저렴한 인스턴스 가격 조합으로 구성한다.

Instance Store

- 인스턴스 스토어는 인스턴스에 임시 블록 수준 스토리지를 제공한다.

- 호스트 컴퓨터에 물리적으로 연결된 디스크에 있으므로, 버퍼, 캐시, 스크래치 데이터, 기타 임시 콘텐츠 등 자주 변경되는 정보를 임시로 저장하는 데 적합하다.

- 로드 밸런싱된 웹 서버 풀과 같이 여러 인스턴스에 걸쳐 복제하는 임시 데이터를 저장하는 데에도 사용할 수 있다.

- 인스턴스에서 인스턴스 스토어 볼륨을 분리하여 다른 인스턴스에 연결할 수 없다.

- 인스턴스에서 AMI를 생성하면 해당 인스턴스 스토어 볼륨의 데이터가 보존되지 않는다.

Spot Fleet

- 스팟 집합은 요구 사항을 충족하는 스팟 인스턴스 풀을 선택하고 집합의 목표 용량을 충족하기 위해 스팟 인스턴스를 시작한다.

- 스팟 집합은 스팟 인스턴스가 종료된 후 대체 인스턴스를 시작하여 목표 용량을 유지하도록 설정된다.

- 활성 스팟 요청을 취소하면 연결된 인스턴스가 종료되지 않는다.

- 스팟 요청이 지속되는 경우 스팟 인스턴스가 중단된 후 다시 열린다.

- 스팟 블록은 방해받지 않도록 설계되었다.

Spot Block

- 기간이 정의된 스팟 인스턴스(스팟 블록)는 중단되지 않도록 설계되었으며 선택한 기간 동안 지속적으로 실행된다.

- 일괄 처리, 인코딩 및 렌더링, 모델링 및 분석, 지속적인 통합과 같이 완료하는 데 제한된 시간이 걸리는 작업에 이상적이다.

- 스팟 시장 가격과 관계없이 선택한 기간(1~6시간) 동안 지속적으로 실행된다. 드문 경우지만 AWS의 용량 요구로 인해 스팟 블록이 중단될 수도 있다.

AZ

- 가용 지역은 지역 코드와 문자 식별자로 표시된다.

- 리소스가 지역의 가용 영역에 분산되도록 하기 위해 AWS는 가용 영역을 각 AWS 계정의 이름에 매핑한다.

예를 들어, 한 AWS 계정의 가용 영역us-west-2a는 다른 AWS 계정의us-west-2a와 동일한 위치가 아닐 수 있다. - 계정 전체에서 가용 영역을 조정하려면 가용 영역에 대한 고유하고 일관된 식별자인 AZ ID를 사용해야 한다.

AMI

- AMI를 다른 리전에서 실행하고 싶은 경우 AMI를 복사하고 해당 리전에서 복구 프로세스를 실행해야 한다.

AMI는 리전에 종속되는 서비스다.

Databases

Database Migration Services(DMS)

- AWS DMS를 사용하면 S3와 Kinesis Data Streams간 브리지로 활용할 수 있다.

- S3를 소스로 지정하고 Kinesis나 MSK같은 스트리밍 서비스를 타깃으로 지정할 수 있다.

- 모든 변경 데이터 캡처(CDC) 파일을 스트리밍 서비스를 통해 마이그레이션할 수 있다.

- (중요) 가능한 빨리 구현될 수 있는 요구 사항에 적합하다.

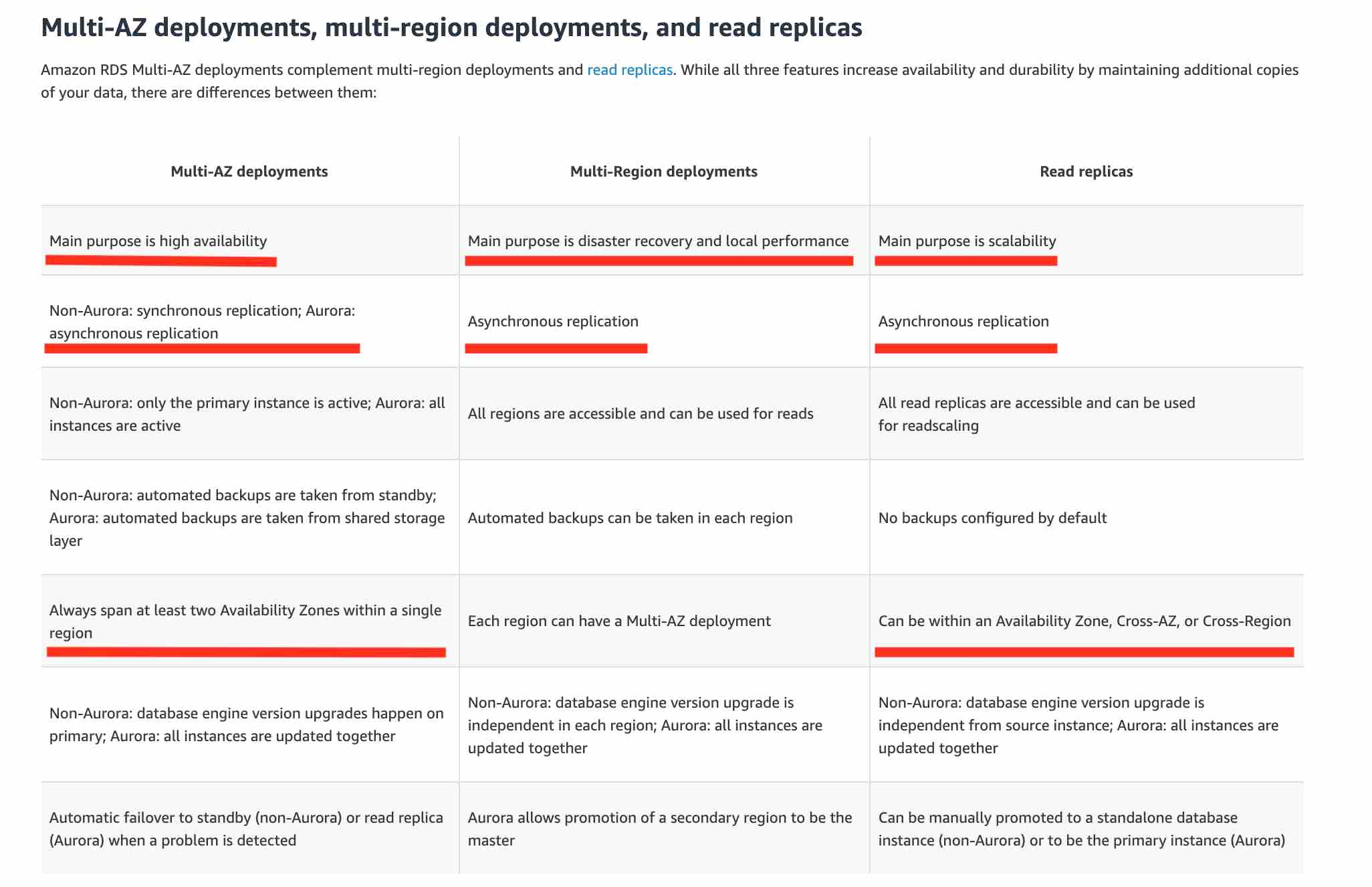

RDS

- RDS를 이용하여 데이터베이스의 호스트 OS에 액세스할 수 없다.

- 호스트 OS에 액세스가 필요한 경우, RDS Customer for Oracle을 사용해야 한다.

- 높은 가용성을 위해 multi-AZ 구성에서 RDS Customer for Oracle을 설정해야 한다.

- Amazon RDS는 SSL 인증서를 생성하고 인스턴스가 프로비저닝될 때 해당 인증서를 DB 인스턴스에 설치한다.

- SSL을 사용하면 애플리케이션과 PostgreSQL DB 인스턴스 간에 PostgreSQL 연결을 암호화할 수 있다.

- 다중 AZ DB 인스턴스를 프로비저닝하면 RDS는 자동으로 기본 DB 인스턴스를 생성하고 다른 가용 영역(AZ)에 있는 대기 인스턴스에 데이터를 동기식으로 복제한다.(Aurora의 경우만 비동기를 지원한다.)

다중 AZ는 단일 지역 내에서 2개 이상의 가용 영역에 걸쳐 있다. - RDS 읽기 전용 복제본은 RDS 데이터베이스 인스턴스에 향상된 성능과 내구성을 제공한다.

- RDS는 원본 DB 인스턴스의 스냅샷을 사용하여 두 번째 DB 인스턴스를 생성한다.

이후 원본 DB 인스턴스가 변경될 때마다 엔진의 기본 비동기식 복제를 사용하여 읽기 전용 복제본을 업데이트한다. - 동일한 리전에 데이터를 복제할 때는 전송 요금이 부과되지 않지만 다른 리전에 데이터를 복제할 때는 전송 요금이 부과된다.

- 데이터베이스 클러스터 복제는 Aurora에서만 사용할 수 있으며 이외의 RDS에서는 사용할 수 없다.

- 다중 AZ 배포 구성에서 기본 인스턴스가 중단된 경우 CNAME 레코드가 대기 상태의 인스턴스를 바라보도록 업데이트되고 대기 인스턴스는 새로운 기본인스턴스로 승격된다.

- 다중 AZ 배포를 사용하는 RDS DB 인스턴스에 대한 데이터베이스 엔진 수준 업그레이드는 기본 및 대기 DB 인스턴스가 동시에 업그레이드되도록 트리거한다.

이로 인해 업그레이드가 완료될 때까지 가동 중지 시간이 발생하며, 시간은 DB 인스턴스 크기에 따라 다르다.

Aurora

- 읽기 전용 복제본은 우선순위 티어(0~15)와 연결된다.

- 장애가 발생하는 경우 우선순위가 가장 높은(가장 낮은 번호의 계층) 읽기 전용 복제본을 승격한다.

- 동일한 우선순위의 읽기 전용 복제본이 존재하는 경우, 용량이 더 큰 복제본을 승격시킨다.

DynamoDB

- NoSQL 데이터베이스이지만 인메모리는 아니다.

- 전역 테이블의 Active-Active 구성으로 인해 애플리케이션이 해당 지역의 테이블에 쓴 다음 데이터가 복제되어 다른 지역의 테이블을 동기화 상태로 유지하므로 장애 조치 개념이 없다.

- 기본적으로 모든 DynamoDB 테이블은 CloudTrail 로그에 기록되지 않는 AWS 소유 고객 마스터 키(CMK)로 암호화된다.

AWS Global Accelerator

- 로컬 또는 글로벌 사용자가 있는 애플리케이션의 가용성과 성능을 개선해주는 서비스다.

- 하나 또는 다수의 AWS 리전에서 ALB, NLB 또는 인스턴스 등의 엔드포인트에 대한 고정된 진입점 역할을 하는 정적 IP 주소를 제공한다.

- 게이밍(UDP), IoT(MQTT) 또는 보이스오버 IP같은 HTTP가 아닌 활용 사례 및 정적 IP 주소 또는 결정론적이며 빠른 지역적 페일오버가 특별히 필요한 HTTP 활용 사례에 적합하다.

- AWS 글로벌 네트워크에 걸쳐 트래픽을 최적의 엔드포인트로 인도하는 네트워크 레이어 서비스다.

- 하나 또는 다수의 AWS 리전에서 ALB, NLB, EIP 주소 또는 인스턴스 등 엔드포인트에 대한 고정된 진입점 역할을 하는 정적 애니캐스트 IP 주소를 2개 제공한다.

- 엔드포인트 가중치를 사용하여 어떤 엔드포인트 그룹 안의 엔드포인트들로 향하는 트래픽의 비중을 결정하고 트래픽 다이얼을 이용하여 어떤 엔드포인트 그룹으로 향하는 트래픽 비중을 제어한다.

- (중요) 블루/그린 배포에 최적화되어 있다.

- Global Accelerator를 사용하면 트래픽 관리를 단순화하기 위해 두 개의 글로벌 고정 대면 IP가 제공된다.

- 백엔드에서는 사용자 측 변경 없이 Network Load Balancer, Application Load Balancer, EIP 및 인스턴스와 같은 AWS 애플리케이션의 오리진을 추가하거나 제거한다.

- 엔드포인트 오류를 완화하기 위해 Global Accelerator는 사용 가능한 가장 가까운 정상 엔드포인트로 트래픽을 자동으로 라우팅한다.

- Global Accelerator와 연결된 고정 IP 주소를 허용하는 온프레미스 방화벽 규칙을 허용할 수 있다.

Lambda

- 기본적으로 Lambda함수는 항상 AWS 소유의 VPC에서 동작하기 때문에 공용 인터넷 주소나 공용 AWS API에 접근할 수 있다.

- Lambda 함수가 VPC를 사용하도록 설정되어 있다면 퍼블릭 서브넷에서 NAT 게이트웨이를 통해 라우팅하여 퍼블릭 리소스에 접근해야 한다.

- Lambda의 모든 의존성도 하나의 람다 배포 패키지에 패키징된다.

- AWS Lambda는 현재 리전별 AWS 계정당 1000개의 동시 실행을 지원한다.

추가 동시 실행이 필요한 경우, AWS 지원에 문의하여 계정 한도를 늘려야 한다.

S3

- S3 Sync 명령어를 사용해 소스 버킷에서 대상 버킷으로 데이터를 복사할 수 있다.

- S3 콘솔을 사용해 S3 배치 복제를 구성하여 다른 리전의 S3 버킷으로 객체를 복사한다.

- 복제 구성이 이루어지기 전에 있었던 객체, 이전에 복제되었던 객체, 복제에 실패했던 객체를 복제할 수 있다.

- Batch Operations 작업을 이용하여 복제할 수 있다.

- 배치 복제는 새로운 객체를 연속적이고도 자동적으로 복제하는 라이브 복제와는 다르다.

- S3 콘솔을 이용하여 1PB의 데이터를 한 버킷에서 다른 버킷으로 전송할 수는 없다.

- S3 Transfer Acceleration은 클라이언트와 S3 버킷 사이에 장거리에 걸쳐 파일들을 빠르고 쉽고 안전하게 전송할 수 있는 버킷 수준의 비처다.

- Transfer Acceleration을 통해서 S3 콘솔로 다양한 리전에 있는 S3 버킷들 간에 객체를 복사할 수 없다.

- Transfer Acceleration을 통해 전 세계적으로 분산된 CloudFront의 엣지 로케이션과 AWS 백본 네트워크를 통해 트래픽을 라우팅하고 네트워크 프로토콜 최적화를 사용하여 전송 성능을 향상시킨다.

- 데이터의 크기가 1GB 미만인 경우 CloudFront가 좋지만 1GB보다 큰 데이터가 있는 경우 Transfer Acceleration이 더 좋은 선택이다.

- S3 버전 관리를 사용하는 경우 객체의 모든 버전을 보존, 검색, 복원할 수 있다.

- 버킷에서 MFA delete를 활성화하는 경우 버킷에서 객체를 영구적으로 삭제하기 위해 2차 인증을 요구한다.

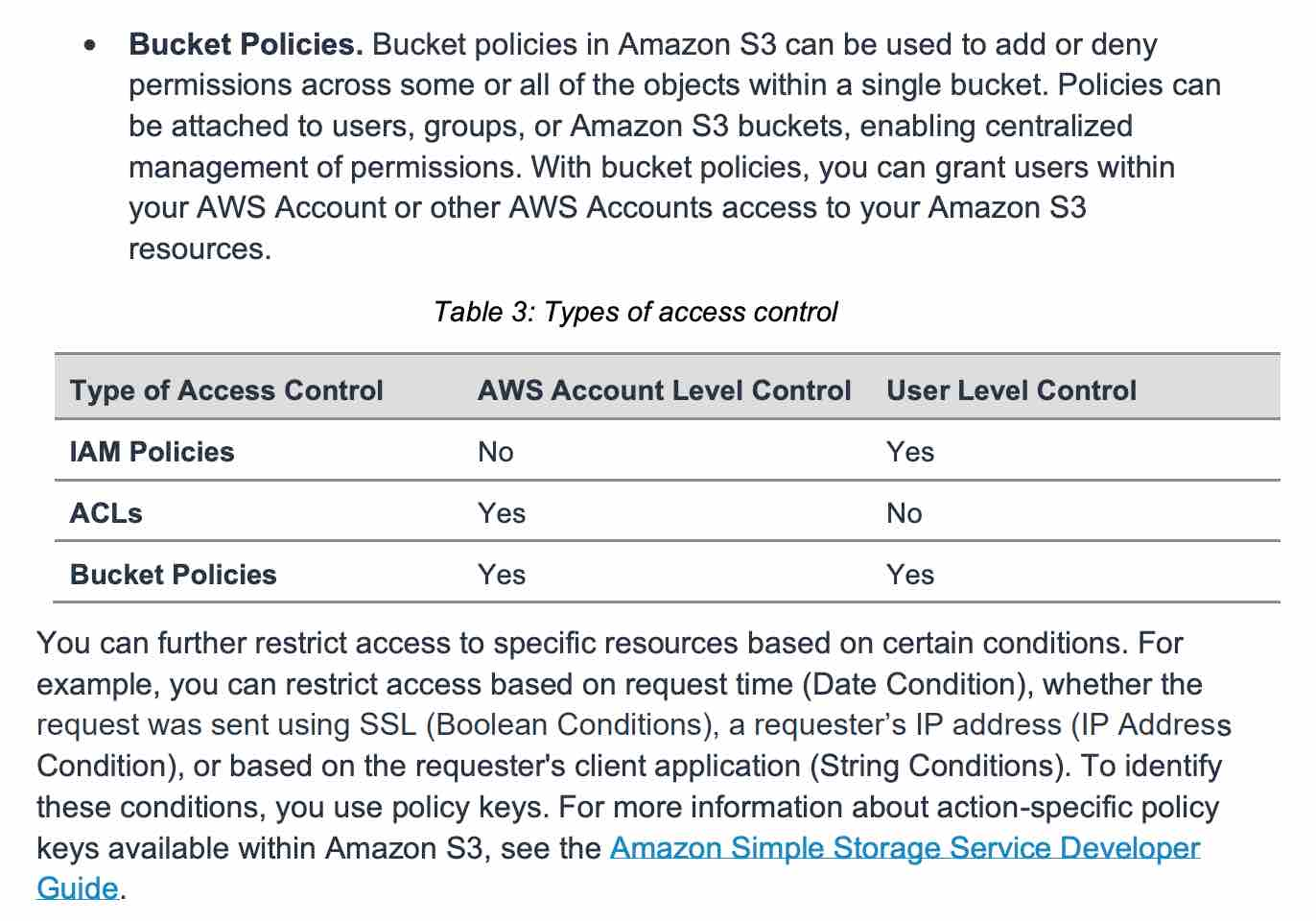

- S3의 버킷 정책을 사용하여 하나의 버킷에 있는 객체 일부 또는 전부에 걸쳐 권한을 추가하거나 거부할 수 있다.

- 그룹 또는 S3 버킷에 부착하여 권한을 일원화해서 관리할 수 있다.

- AWS 계정 또는 다른 AWS 계정에 있는 사용자들에게 S3 리소스에 대한 액세스 권한을 부여할 수 있다.

- 특정한 조건을 기준으로 구체적인 리소스에 대한 액세스를 더욱 제한할 수 있다.

예를 들어, 요청 시간, SSL 적용 여부, 요청자의 IP 또는 요청자의 클라이언트 애플리케이션을 기준으로 액세스를 제한할 수 있다.

이러한 조건들을 식별하기 위해 정책 키를 사용할 수 있다.

- multipart 업로드를 사용해 목적지 S3 버킷으로 더 빠르게 파일을 업로드할 수 있다.

- S3는 성능이나 가용성을 변경하지 않고, 애플리케이션의 지역적 분리도를 희생시키지 않고, 자동으로 강력한 쓰기 후 읽기(read-after-write) 일관성을 제공한다.

- 새로운 객체를 성공적으로 쓰거나 기존 객체에 덮어 쓴 후에 이루어지는 읽기 요청은 즉시 객체의 최신 버전을 받게된다.

- S3는 또한 리스트 작업에도 강력한 일관성을 제공하기 때문에 쓴 다음에 즉시 모든 변경사항을 반영하여 버킷에 있는 객체의 목록화를 수행할 수 있다.

- 객체 버전에 보관 기간을 명시적으로 적용하는 경우 객체 버전에 대해

Retain Until Date을 지정한다. - S3는 객체 버전의 메타데이터에 보존 날짜 설정을 저장하고 보존 기간이 만료될 때까지 객체 버전을 보호한다.

- 객체 잠금 설정과 마찬가지로 보존 기간은 개별 객체 버전에 적용된다. 단일 객체의 버전에 따라 보존 모드와 기간이 다를 수 있다.

- 버킷의 버전을 활성화하면 버전이 지정되지 않은 상태로 돌아갈 수 없으며, 활성화된 후에만 일시 중지할 수 있다.

- 서버 액세스 로깅, 정적 웹사이트 호스팅, 요청자 지불 기능은 활성화된 후에도 비활성화될 수 있다.

- S3 Intelligent-Tiering에서 S3 Standard로 변경될 수 없다.

- S3 One Zone-IA에서 S3 Standard-IA로 변경될 수 없다.

- S3는 버킷의 접두사 당 초당 최소 3,500개의 쓰기 요청, 5,500개의 읽기 요청을 할 수 있다.

- 접두사를 10개로 확장하는 경우 초당 읽기 요청을 55,000개로 확장할 수 있다.

- 접두사 대신에 새로운 버킷을 생성하는 것은 비효율적인 방법이다.

- 기본적으로 S3 객체는 이를 업로드한 AWS 계정이 소유한다. 버킷을 다른 계정이 소유한 경우에도 동일하다.

- S3 Intelligent Tiering은 객체 스토리지/아카이브 서비스이므로 네트워크 파일 시스템을 탑재할 수 없다.

- Athena는 실시간으로 데이터를 분석하는 데 사용할 수 없다.

- S3 액세스 로그보다 CloudTrail이 더 많은 정보를 제공한다.

- Vault Lock은 S3가 아닌 Glacier에만 적용된다.

- S3는 객체의 메타데이터를 암호화하지 않으며 메타데이터에 민감한 정보를 배치하지 않을 것을 권장한다.

- 버킷의 엔드포인트는

http://bucket-name.s3-website.Region.amazonaws.com또는http://bucket-name.s3-website-Region.amazonaws.com규칙을 따른다. - 버킷에서 제공하는 콘텐츠에 대한 액세스를 제한하려면 아래의 단계를 따라야 한다.

- OAI(원본 액세스 ID)라는 특별한 CloudFront 사용자를 생성하고 이를 배포와 연결한다.

- CloudFront가 OAI를 사용하여 버킷의 파일에 액세스하고 이를 사용자에게 제공할 수 있도록 S3 버킷 권한을 구성한다.

사용자가 S3 버킷에 대한 직접 URL을 사용하여 S3 버킷에 있는 파일에 액세스할 수 없는지 확인한다.

- CloudFront와 S3간의 HTTPS 통신을 통해서 버킷의 콘텐츠에 대한 접근을 제한할 수 없다.

- S3 Select는 필요한 데이터만 가져오도록 설계된 새로운 기능이며, 성능을 획기적으로 향상시키고 S3의 데이터에 액세스해야 하는 애플리케이션의 비용을 줄일 수 있는 객체다.

Select와 함께 Byte Range Fetch를 사용할 수 없다.

Elastic Beanstalk

- Golden AMI는 구성, 일관된 보안 패칭, 보강을 통해 표준화하는 AMI다.

- Golden AMI에는 사용자가 로깅, 보안, 성능 모니터링 등을 위해 승인한 에이전트도 포함되어 있다.

Golden AMI를 통해 이미 설정한 정적 설치 컴포넌트를 가질 수 있다. - "EC2 인스턴스 사용자 데이터"는 사용자가 인스턴스를 실행하는 중에 구성 스크립트 형태로 지정하는 데이터다.

- "EC2 인스턴스 사용자 데이터"를 이용하여 부팅 시 애플리케이션 자체를 설치하는 대신에 부팅 시, 동적 설치 부분을 사용자 지정할 수 있다.

- (중요) 배포를 빠르게 하기 위한 캐싱 기능은 지원하지 않는다.

IAM

Role(역할)

- IAM 역할을 이용하면 일반적으로 사용자 조직의 AWS 리소스에 액세스할 수 없는 사용자나 서비스에게 액세스 권한을 위임할 수 있다.

- IAM 사용자 또는 AWS 서비스는 AWS API 호출을 하는 데 사용할 수 있는 임시 보안 자격 증명을 얻기 위해 역할을 맡을 수 있다.

사용자는 리소스에 액세스하기 위한 장기적인 자격 증명을 공유하지 않아도 된다. - IAM 역할을 이용하면 다른 계정의 리소스에 액세스할 수 있다.

권한 경계

- IAM 엔터티(사용자 또는 역할)에 대한 권한 경계를 지원한다.

- 관리형 정책을 사용하여 자격 증명 기반 정책이 IAM 엔터티에 부여할 수 있는 최대 권한을 설정하기 위한 고급기능이다.

- IAM 권한 경계는 IAM 그룹이 아닌 역할이나 사용자에게만 적용될 수 있다.

Trusted Policy(신뢰 정책)

- IAM 서비스가 지원하는 유일한 리소스 기반 정책(Resource-based Policy)이다.

- 역할을 맡을 수 있는 주체 엔터티(계정, 사용자, 역할 및 연합 사용자)를 정의한다.

- IAM 역할은 리소스 기반 정책을 지원하는 자격 증명이자 리소스다.

- 신뢰 정책과 자격 증명 기반 정책 모두 IAM 역할에 연결해야 한다.

- IAM 서비스는 IAM 역할에 연결된 역할 신뢰 정책이라는 한 가지 유형의 리소스 기반 정책만 지원한다.

RDS 인증

- IAM 데이터베이스 인증을 사용하여 DB 인스턴스에 인증할 수 있다.

IAM 데이터베이스 인증은 MySQL 및 PostgreSQL에서만 작동한다.

DB 인스턴스에 연결할 때 암호를 사용할 필요가 없으며, 인증 토큰을 사용한다.

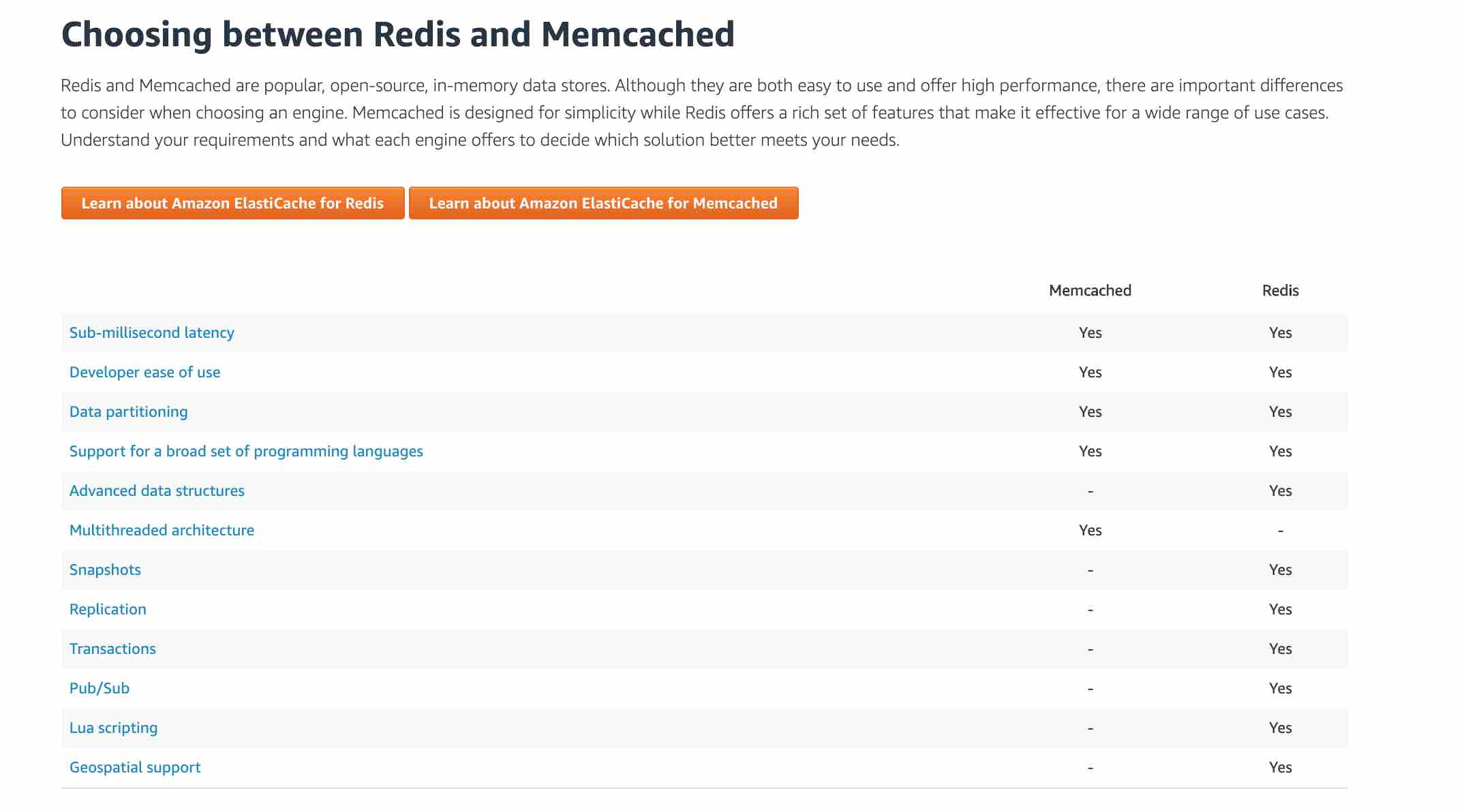

Cache

- ElastiCache for Redis, Memcached 모두 HIPPA(미국 의료 정보 보호법, Health Insurance Portability and Accountability Act)를 준수한다.

- Redis와 Memcached는 아래와 같은 차이점을 가지고 있다.

- 가장 큰 차이점은 Memcached는 멀티쓰레드 아키텍처이며, Redis는 단일쓰레드 아키텍처라는 점이다.

- ElastiCache는 IAM Auth를 지원하지 않는다.

- Redis 인증 토큰을 사용하면, 클라이언트가 명령을 실행하기 전에 Redis가 토큰을 요구할 수 있도록 해주어 데이터 보안이 개선된다.

- ElastiCache는 캐싱 계층으로 사용되며, 완전 관리형 NoSQL 데이터베이스는 아니다.

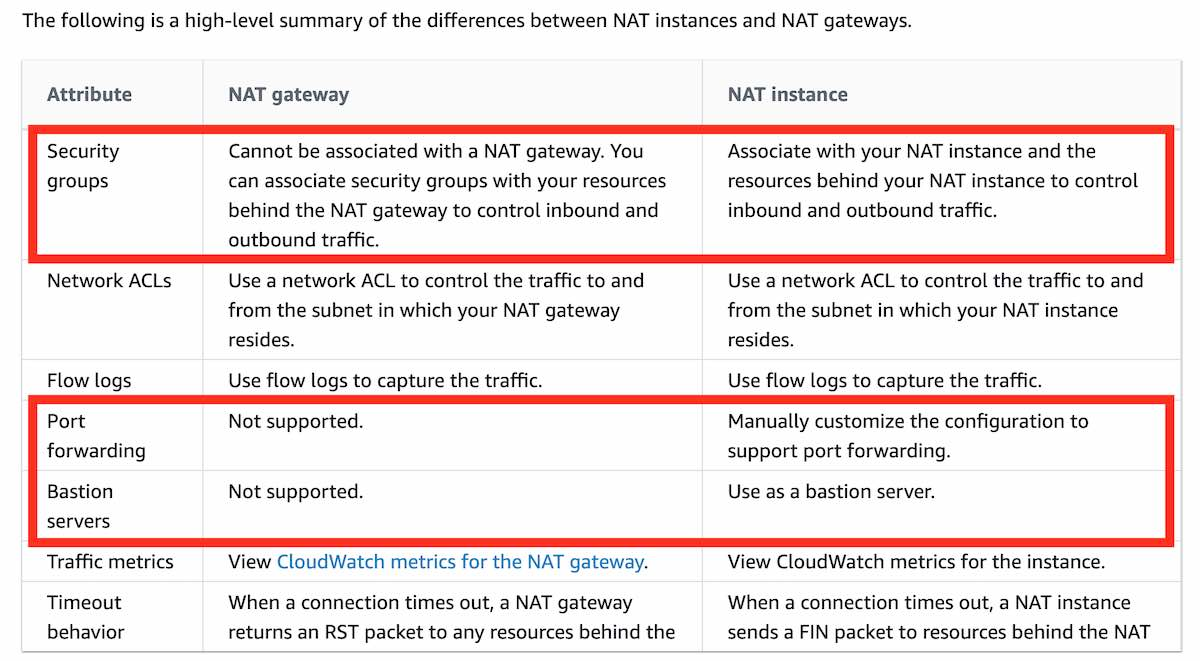

NAT Instance & NAT Gateway

- NAT 인스턴스는 보안 그룹과 연결할 수 있다.

- NAT 게이트웨이는 보안 그룹과 연결할 수 없다.

- NAT 인스턴스를 배스천(bastion) 서버로 사용할 수 있다.

- NAT 게이트웨이를 배스천(bastion) 서버로 사용할 수 없다.

- NAT 인스턴스는 포트 포워딩을 지원한다.

- NAT 게이트웨이는 포트 포워딩을 지원하지 않는다.

- NAT 인스턴스는 인스턴스에서 실행되므로 인스턴스의 속성을 가져간다고 기억하면 된다.

Network

VPC

- "Amazon VPC 콘솔 마법사"에서는 아래와 같은 네 가지 구성을 제공한다.

- 단일 퍼블릭 서브넷이 있는 VPC

- 퍼블릭 및 프라이빗 서브넷이 있는 VPC(NAT)

- 퍼블릭 및 프라이빗 서브넷이 있는 VPC와 AWS Site-to-Site 액세스

- 프라이빗 서브넷만 있고 AWS 사이트 간 VPN 액세스가 있는 VPC

- VPC 피어링은 두 VPC 사이의 트래픽을 라우팅할 수 있게 해주는 네트워킹 연결이다.

VPC 피어링을 이용하여 Direct Connect 연결을 통해 온프레미스 시스템에서 AWS로 데이터를 전송할 수 없다. - VPC 공유를 사용하면 AWS Organizations에서 동일한 상위 조직에 속한 다른 AWS 계정과 하나 이상의 서브넷을 공유할 수 있다.

Transit Gateway

- Transit Gateway는 고객이 VPC와 온프레미스 네트워크를 단일 게이트웨이에 연결할 수 있도록 하는 서비스다.

많은 비용을 요구하므로 비용 최적화 관련 문제에는 정답으로 적합하지 않다. - Transit Gateway를 사용할 때, 비용을 절감하기 위해서 "Shared Services VPC"를 사용할 수 있다.

- ECMP는 Transit Gateway만 지원한다. Site-to-Site VPN 연결은 ECMP를 지원하지 않는다.

Subnet

- 서브넷은 특정 라우팅 테이블과 명시적으로 연결되지 않은 경우 기본 라우팅 테이블과 암시적으로 연결된다.

즉, 서브넷은 항상 일부 라우팅 테이블과 연결되어 있다.

File System

Amazon FSx for Lustre

- "Amazon FSx for Lustre"를 사용하면 세계에서 가장 유명한 고성능 파일 시스템을 쉽고 경제적으로 시작하고 실행할 수 있다.

- "Amazon FSx for Lustre"는 머신러닝, 고성능 컴퓨팅, 비디오 프로세싱, 재무 모델링 등의 워크로드에 사용된다.

- "FSx for Lustre"는 S3와 통합되어 Lustre 파일 시스템으로 간편하게 데이터셋을 처리할 수 있다.

- 핫 데이터를 병렬로, 그리고 분산식으로 모두 처리할 능력을 제공할 뿐만 아니라 콜드 데이터를 간단히 S3에 저장할 능력도 제공한다.

AWS Directory Service

- Amazon Cloud Directory 및 Microsoft Active Directory를 다른 AWS 서비스와 함께 사용할 수 있는 다양한 방법을 제공한다.

- AWS Managed Microsoft AD는 AWS에서 관리하는 실제 Microsoft Windows Server Active Directory(AD)를 기반으로 한다.

- AWS Managed Microsoft AD를 사용하면 AWS 클라우드에서 SQL Server 기반 애플리케이션과 같은 디렉토리 인식 워크로드를 실행할 수 있다.

- 또한 AWS 클라우드의 AWS Managed Microsoft AD와 기존 온프레미스 Microsoft Active Directory 간의 신뢰 관계를 구성하여 SSO를 사용하여 사용자와 그룹에게 두 도메인 중 하나의 리소스에 대한 액세스 권한을 제공할 수 있다.

- Amazon Cloud Directory는 여러 관계와 스키마를 통해 수억 개의 애플리케이션별 객체를 저장할 수 있는 클라우드 네이티브 디렉토리다.

- 애플리케이션의 계층적 데이터를 위해 확장성이 뛰어난 디렉터리 스토어가 필요한 경우 Amazon Cloud Directory를 사용할 수 있다.

- 온프레미스 인프라의 다른 도메인과 신뢰 관계를 설정하는 데는 이를 사용할 수 없다.

AWS 관리형 Microsoft AD

- AWS Directory Service를 사용하면 Microsoft Active Directory(AD)를 관리형 서비스로 실행할 수 있다.

- AWS Managed Microsoft AD라고도 하는 Microsoft Active Directory용 AWS 디렉터리 서비스는 Windows Server 2012를 기반으로한다.

- 관리형 Microsoft AD를 사용하면 Microsoft SharePoint, .NET 및 SQL Server 기반 애플리케이션을 포함하여 AWS 클라우드에서 디렉터리 인식 워크로드를 실행할 수 있다.

- AWS 클라우드의 Managed Microsoft AD와 기존 온프레미스 Microsoft AD 간의 신뢰 관계를 구성하여 SSO(Single Sign-On)를 사용하여 사용자와 그룹에게 두 도메인 중 하나의 리소스에 대한 액세스 권한을 제공할 수 있다.

API Gateway

- API Gateway는 토큰 하나가 요청 하나에 해당하는 토큰 버킷 알고리즘을 사용하여 API에 대한 요청을 스로틀링 한다.

구체적으로는, API Gateway가 계정에 있는 모든 APi에 대해 정상 상태 속도를 요청 제출 버스트에 제한을 설정한다. - 요청이 안정적인 상태의 요청 속도 및 버스트 한도를 초과할 경우, API Gateway에서 한도 초과 요청을 실패시키고, "429 Too Many Requests"를 반환한다.

SQS

- FIFO는 배치를 사용하는 경우 초당 최대 3,000개의 메시지를 처리할 수 있다.

배치를 사용하지 않는 경우 초당 최대 300개의 메시지를 처리할 수 있다. - FIFO 대기열의 이름은

.fifo라는 접미어로 끝나야 한다.

최대 80자라는 대기열 이름 한도가 있따. - Standard 대기열을 FIFO 대기열로 변환할 수 없다.

- SaaS 애플리케이션 또는 AWS 서비스의 이벤트에 반응한다는 말이 나오면 SQS가 아닌 Amazon EventBridge를 사용하는 것이 좋다.

- 배달 못한 편지 큐(dead-letter queue)를 사용하면 성공적으로 처리할 수 없는 메시지의 대상으로 사용될 수 있다.

메시지를 격리하여 처리가 실패하는 이유를 확인할 수 있기 때문에 메시징 시스템을 디버깅하는 데 유용하다. - 표준 SQS 대기열은 S3 이벤트 알림 대상으로 허용되지만, FIFO SQS 대기열은 허용되지 않는다.

- AWS에서는 작업 우선순위를 지정하기 위해 별도의 대기열을 사용할 것을 권장한다.

따라서, 특정 사용 사례에 대해 전문가 사용자의 사진을 처리하기 위한 SQS 표준 대기열과 라이트 사용자의 사진을 처리하기 위한 또 다른 SQS 표준 대기열을 생성해야 한다.

그런 다음 라이트 대깅려보다 프로 대기열에 대한 폴링 우선 순위를 지정하도록 EC2 인스턴스를 구성할 수 있다.

Elastic Load Balancer

- A 가용지역에 1개의 인스턴스, B 가용지역에 4개의 인스턴스가 있다고 가정한다.

"교차 영역 로드밸런싱"이 활성화된 경우 A 가용지역 인스턴스 1개는 20%의 트래픽을 수신하고, B 가용지역 인스턴스 4개는 각각 20%의 트래픽을 수신한다.

"교차 영역 로드밸런싱"이 비활성화된 경우 A 가용지역 인스턴스 1개는 50%의 트래픽을 수신하고 B 가용지역 인스턴스 4개는 각각 12.5%의 트래픽을 수신한다. - ELB가 기존 연결을 열어둔 상태에서 등록 취소되거나 비정상인 인스턴스에 대한 요청 전송을 중지하도록 하려면 연결 드레이닝을 사용할 수 있다.

- 로드 밸런서는 등록 취소되거나 비정상인 인스턴스에 대한 진행 중인 요청을 완료할 수 있다.

- 최대 시간 초과 값은 1~3,600초 사이에서 설정할 수 있으며, 최대 시간 제한에 도달하면 로드 밸런서는 등록 취소 인스턴스에 대한 연결을 강제로 닫는다.

- ALB는 교차 영역 로드 밸런싱이 기본적으로 활성화되어 있다.

- NLB는 교차 영역 로드 밸런싱이 기본적으로 비활성화되어 있다.

AWS KMS

- AWS KMS에서 고객 마스터 키(CMK)를 삭제할 때, 대기 기간을 시행한다.

대기 기간은 최소 7일에서 최대 30일까지 설정할 수 있으며 기본 값은 30일이다. - 대기 기간 동안 CMK 상태 및 키의 상태는 삭제 보류 중이다.

- 대기 기간이 끝나면 키 삭제를 취소할 수 없으며 AWS KMS는 CMK를 삭제한다.

- 삭제된 CMK는 루트 계정 사용자도 복구할 수 없다.

- SSE-KMS는 서버측 암호화를 사용하는 경우 이미 생성한 고객 관리형 CMK를 지정할 수 있다.

또한, CMK를 언제, 누가 사용했는지 보여주는 감사 추적을 제공한다. - 특정 사용 사례에서 회사는 사용자 지정 애플리케이션을 통해 암호화 키를 관리하고 S3에서 암호화를 관리하도록 하려면 "SSE-C(고객 제공 키를 사용한 서버 측 암호화)"를 사용해야 한다.

- SSM Parameter Store의 경우 비밀 저장소 역할을 할 수 있지만, 비밀을 직접 교체해야 하며 이에 대한 자동 갱신 기능은 제공하지 않는다.

- CloudHSM은 AWS 클라우드에서 암호화 키를 쉽게 생성하고 사용할 수 있게 해주는 클라우드 기반 하드웨어 보안 모듈이다.

비밀 저장소가 아닌 암호화서비스다. - KMS는 다중 지역 키를 지원한다. 마치 여러 지역에 동일한 키가 있는 것처럼 서로 바꿔 사용할 수 있다.

- KMS를 리전 간 호출하거나 다시 암호화하지 않고도 하나의 AWS 리전에서 데이터를 암호화하고 다른 AWS 리전에서 복호화할 수 있다.

- 기존 단일 리전 키를 다중 리전 키로 변경할 수는 없다.

Firewall

AWS WAF

- ALB와 함께 AWS WAF를 사용하여 웹 액세스 제어 목록(Web ACL)의 규칙을 기반으로 요청을 허용하거나 차단할 수 있다.

- AWS WAF의 지리적 일치 조건을 사용하면 AWS WAF를 사용하여 최종 사용자의 지리적 위치를 기반으로 애플리케이션 액세스를 제한할 수 있다.

- 지역 일치 조건을 사용하면 AWS WAF에서 액세스를 허용해야 하는 국가를 선택할 수 있다.

- 공격자가 초당 100개 이상의 요청을 수행하고, 일반 사용자는 5개의 요청을 수행할 때, 비율 기반 규칙을 사용하여 차단할 수 있다.

Firewall Manager

- AWS Organizations의 계정과 애플리케이션 전반에 걸쳐 방화벽 규칙을 중앙에서 구성하고 관리할 수 있는 보안 관리 서비스다.

- 조직의 계정과 리소스 전반에 걸쳐 AWS WAF 규칙, Shield Advanced 보호, VPC 보안 그룹, 네트워크 방화벽, Route 53 Resolver DNS 방화벽 규칙을 중앙에서 구성할 수 있다.

- 네트워크 ACL을 지원하지 않는다.

AWS CloudFront

- CloudFront의 지리적 제한 기능은 사용자의 지리적 위치를 기반으로 트래픽을 제한하는 데 도움이 된다.

- CloudFront는 엣지 로케이션에서 작동하며 VPC에 속하지 않는다.

- CloudFront에 Cognito User Pool을 사용하려면 Lambda@Edge 함수를 생성해야 하므로, 추가적인 개발 노력이 필요하다.

- CloudFront는 KMS 암호화를 사용하여 특정 콘텐츠의 민감한 데이터 보호를 지원하지 않는다.

- CloudFront는 콘텐츠 유형에 따라 여러 오리진으로 라우팅할 수 있다.

- 기본 및 보조 오리진이 있는 오리진 그룹을 사용하여 고가용성 및 장애 조치를 위해 CloudFront를 구성할 수 있다.

- CloudFront에서 필드 레벨 암호화를 사용하여 특정 콘텐츠의 민감한 데이터를 보호할 수 있다.

- 가격 등급이 아닌 콘텐츠 유형을 기준으로만 여러 오리진으로 라우팅할 수 있다.

Auto Scaling

- 대상 추적 조정 정책(Target Tracking Scaling Policies)을 사용하면 조정 지표를 선택하고 대상 값을 설정한다.

- EC2 Auto Scaling은 조정 정책을 트리거하는 CloudWatch 경보를 생성 및 관리하고 지표와 목표 값을 기반으로 조정 정책을 계산한다.

- 조정 정책은 지표를 지정된 목표 값 또는 그에 가까운 값으로 유지하기 위해 필요에 따라 용량을 추가하거나 제거한다.

유지 관리 패치 적용

- 인스턴스를 대기 상태로 전환한 후 유지관리 패치를 적용하여 인스턴스를 업데이트할 수 있다.

인스턴스가 준비되면 "Standby" 상태를 종료한 후 인스턴스를 서비스 상태로 되돌릴 수 있다.

"InService" 상태인 인스턴스를 "Standby" 상태로 전환하고 일부 소프트웨어를 업데이트하거나 인스턴스 문제를 해결한 후 인스턴스를 다시 서비스 상태로 되돌릴 수 있다.

대기 중인 인스턴스는 여전히 Auto Scaling Group의 일부이지만 애플리케이션 트래픽을 적극적으로 처리하지 않는다. - Auto Scaling Group에 대한 InstallUnhealthy 프로세스 유형을 일시 중단하고 인스턴스에 유지 관리 패치를 적용한다.

인스턴스가 준비되면 수동으로 인스턴스의 상태를 다시 정상으로 설정하고 교체 Unhealthy 프로세스 유형을 다시 활성화할 수 있다.

Amazon GuardDuty

- GuardDuty 서비스를 비활성화하면 서비스 권한을 포기하고 서비스를 재설정하기 전에 검색 결과 및 구성을 포함한 나머지 모든 데이터가 삭제된다.

이러한 비활성화 작업은 "일반 설정"에서 실행할 수 있다.

Route 53

- Alias는 AWS 리소스에 대한 redirect를 지원한다.

- CNAME은 다른 DNS 레코드에 대한 redirect를 지원한다.

- CNAME은 zone apex(

example.com)을 지원하지 않지만,www.example.com은 지원한다. - Alias는 AWS 리소스에 대한 쿼리는 비용을 지불하지 않는다.

- CNAME은 요청에 대한 비용을 지불한다.

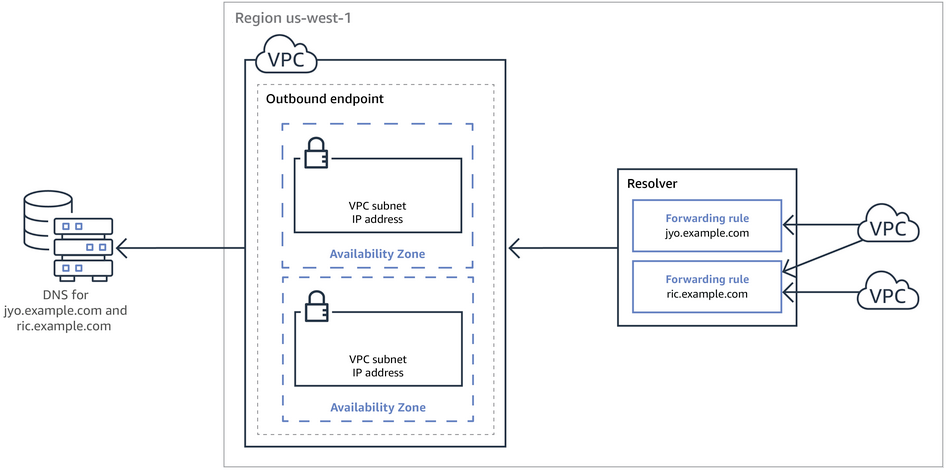

- Route 53 Resolver는 EC2 인스턴스의 로컬 VPC 도메인 이름에 대한 DNS 쿼리에 자동으로 응답한다.

- 전달 규칙을 구성하여 온프레미스 네트워크의 확인자와 DNS 확인자 간에 DNS 확인을 통합할 수 있다.

- 온프레미스 네트워크에서 AWS VPC의 리소스에 대한 DNS 쿼리를 해결하려면 Route 53 Resolver에서 인바운드 엔드포인트를 생성한 다음 온프레미스 네트워크의 DNS 해석기가 이 엔드포인트를 통해 DNS 쿼리를 Route 53 Resolver로 전달할 수 있다.

- 장애가 발생하였을 때, 정적 오류 페이지로 사용자를 보내고 싶은 경우 Route 53 Active-Passive 유형의 장애 조치 라우팅 정책을 설정한다.

Active-Active 유형의 장애 조치 라우팅 정책은 없다.

CloudFormation

- StackSets은 단일 작업으로 여러 계정 및 지역에 걸쳐 스택을 생성, 업데이트 또는 삭제할 수 있도록 하여 스택 기능을 확장한다.

- 스택 세트를 사용하면 단일 AWS CloudFormation 템플릿을 사용하여 여러 리전에 걸쳐 AWS 계정에 스택을 생성할 수 있다.

CloudWatch

- CloudWatch 경보를 생성하여 EC2 인스턴스가 기본 하드웨어 오류 또는 복구를 위해 AWS 개입이 필요한 문제로 인해 손상된 경우 자동으로 복구할 수 있다.

- 종료된 인스턴스는 복구할 수 없다.

- 복구된 인스턴스는 인스턴스 ID, 프라이빗 IP 주소, 탄력적 IP 주소 및 모든 인스턴스 메타데이터를 포함하여 원본 인스턴스와 동일하다.

- 인스턴스에 퍼블릭 IPv4가 있는 경우 복구 후에도 퍼블릭 IPv4 주소가 유지된다.

- 인스턴스 복구 중에 인스턴스 재부팅 중에 인스턴스가 마이그레이션되고 메모리에 있는 모든 데이터가 손실된다.

- CloudWatch 경보로 실패한 인스턴스를 복구하는 경우 EBS 볼륨이 구성된 인스턴스에만 지원되며, CloudWatch 경보에 의한 자동 복구에는 인스턴스 스토어 볼륨이 지원되지 않는다.

Organizations

SCP(Service Control Policy)

- 루트 사용자를 포함하여 회원 계정의 모든 사용자 및 역할에 영향을 미친다.

- 서비스 연결 역할에 영향을 미치지 않는다.

- 사용자 또는 역할에 해당 SCP에 의해 허용되지 않거나 명시적으로 거부된 작업에 대한 액세스 권한을 부여하는 IAM 권한 정책이 있는 경우 해당 사용자 또는 역할은 해당 작업을 수행할 수 없다.

Snow Family

- Snowball Edge Compute Optimized는 42TB의 스토리지와 52개의 vCPU를 제공한다. 스토리지 클러스터링을 제공한다.

- Snowball Edge Storage Optimized는 80TB의 스토리지와 40개의 vCPU를 제공한다. 스토리지 클러스터링을 제공한다.

- AWS에서는 10PB이상인 경우 Snowmobile을 사용할 것을 권장한다.

- 10PB미만이거나 여러 센터에 데이터가 분산되어 있는 경우 스노우볼을 권장한다.

Trusted Advisor

- AWS 모범 사례에 따라 리소스를 프로비저닝하는 데 도움이 되는 실시간 지침을 제공하는 온라인 도구다.

재사용 가능한 인프라 템플릿을 생성하지는 않으며 권장 사항만 제공한다.

모범 사례가 재사용 가능한 인프라 템플릿에 통합되었는지 확인하려면 CloudFormation을 사용해야 한다.

ACM

- 단일 로드 밸런서 뒤에 각각 자체 TLS 인증서가 있는 여러 TLS 보안 애플리케이션을 호스팅할 수 있다.

- SNI를 사용하려면 로드 밸런서의 동일한 보안 리스너에 여러 인증서를 바인딩하기만 하면 된다.

- ALB는 각 클라이언트에 대해 최적의 TLS 인증서를 자동으로 선택한다.

- SNI 지원을 통해 AWS에서는 동일한 ALB로 두 개 이상의 인증서를 쉽게 사용할 수 있다.

Quicksight

- 대시보드, 그래프 및 기타 다양한 모드를 통해 데이터를 시각적으로 표현하는 데 사용된다.

단, Athena와 같은 SQL 쿼리 기반 분석 도구는 아니다.

EMR

- Apache Spark, Hive, HBase, Flink, Hudi 및 Presto와 같은 오픈 소스 도구를 사용하여 방대한 양의 데이터를 처리하기 위한 업계 최고의 클라우드 빅 데이터 플랫폼이다.

- 기존 온프레미스 솔루션 비용의 절반 미만, 표준 Apache Spark보다 3배 이상 빠른 속도로 페타바이트 규모의 분석을 실행할 수 있다.

참고한 자료

- Udemy 강의

- Kinesis Data Streams - FAQ

- S3 라이프사이클 스토리지 클래스 제약조건

- 배치 그룹

- 루트 디바이스 스토리지

- Amazon Cognito

- Dedicated Hosts - FAQ

- S3 버킷 간 데이터 복제

- S3 버전 관리

- EC2 인스턴스 사용자 데이터

- RDS 보안

- Redis vs Memcached

- VPC & NAT 비교

- KMS 키 삭제

- Auto Scaling 대상 추적

- Auto Scaling Group Standby

- Instance Store

- RDS 다중 AZ, 다중 Region

- S3 접두사를 통한 성능 향상

- EC2 최대 절전 모드

'Infrastructure > Certificate' 카테고리의 다른 글

| [SOA] EC2 Instances (0) | 2023.10.23 |

|---|---|

| [SAA] 시험 후기 (0) | 2023.10.21 |

| [SAA] 목차 (0) | 2023.10.09 |

| [SAA] White Paper and Architectures (0) | 2023.10.07 |

| [SAA] Other Services (0) | 2023.10.07 |